Tor — это бесплатное программное обеспечение, которое широко используется людьми для защиты своей личности и предотвращения сетевого наблюдения. Onion Router (TOR) останавливает отслеживание вашей интернет-активности, направляя ваш трафик через бесплатную и добровольную сеть из более чем 6000 ретрансляторов по всему миру. Недавно на веб-сайте было опубликовано сообщение, в котором подробно рассказывается, как настроить honeypot для Tor, и раскрыть истинную личность пользователя без использования вредоносных программ.

Tor — это бесплатное программное обеспечение, которое широко используется людьми для защиты своей личности и предотвращения сетевого наблюдения. Onion Router (TOR) останавливает отслеживание вашей интернет-активности, направляя ваш трафик через бесплатную и добровольную сеть из более чем 6000 ретрансляторов по всему миру. Недавно на веб-сайте было опубликовано сообщение, в котором подробно рассказывается, как настроить honeypot для Tor, и раскрыть истинную личность пользователя без использования вредоносных программ.

Этот анализ honeypot Темной Сети был опубликован на Geekslop.com, где автор описывает опыт и шаги, предпринятые для того, чтобы приманить пользователя Tor. Хорошо, позвольте мне рассказать вам вызывающее определение honeypot: «Это ловушка, которая предназначена для обнаружения или противодействия попыткам взлома компьютерной системы или сети, которая выглядит как часть сети, но она отслеживается и изолируется».

Далее автор описывает, что проект начал тайно отслеживать деятельность трех типов пользователей Tor: те, заинтересованных в контрафакции услуг, незаконным оборотом наркотиков, и педофилов (тех, кто заинтересован в детской порнографии). К удивлению автора, скрытый сервис Tor для сайта педофилов привлек в 100 раз больше трафика, чем два других вместе взятых. Таким образом, этот проект стал «проектом темного веб-педофила-приманки», который управлял своими собственными скрытыми веб-сайтами и собирал информацию о пользователях, которые его посетили.

Как Tor скрылся сервис honeypot?

Здесь я расскажу вам, как автор построил Honeypot Tor в более простом объяснении для лучшего понимания. Те, кто заинтересован в более подробном обсуждении, найдут в статье ссылку на оригинал «Темного веб-проекта honeypot».

Темная паутина и Tor:

Вы можете использовать Dark Web spider, программное приложение (PHP web crawler), которое сканирует сайты Dark Web по протоколу Tor для классификации обнаруженного контента. Он работает часами и генерирует отчет с раскрытой информацией.

Точно так же, как каждый пользователь получает анонимность, используя каналы Tor, анонимные веб-сайты также могут быть настроены для обеспечения такой же анонимности Tor для своих пользователей. Эти сайты являются печально известными «скрытыми сервисами».

Любите Хакинг И Пентестинг? Начните здесь

Подробнее о скрытых сервисах Tor honeypot:

Скрытые сервисы, использующие Linux на виртуальной машине VMWare: Сервер для запуска honeypot и тестирования на проникновение работал на защищенной машине Debian, на которой было несколько инструментов взлома и проникновения. Автор пишет, что хотя сервер был защищен, но он был сделан для того, чтобы некоторые попытки хакерства могли захватывать и сообщать о вредоносном трафике.

Системы Bro, OSSEC и Snort IDS: Были использованы три разные системы обнаружения вторжений (IDS). Все оповещения Bro были переданы в базу данных Elasticsearch. Snort использовался для захвата низкоуровневых деталей из сетевых пакетов. Затем, используя Barnyard, результаты Snort были проанализированы и вставлены в базу данных Elasticresearch.

Прокси везде: Прокси-сервер squid использовался до Tor, что позволяло отслеживать пакеты и манипулировать ими перед входом в Tor.

Веб-сервер и ElasticSearch: Используя один веб-сервис, было запущено четыре виртуальных веб-сервера. Два других сервера — Apache и nginx, он же Engine X — были установлены и использовались для различных сервисов, таких как Elasticsearch, Kibana и Graylog2 для веб-отчетов.

Пользовательская структура кода: Все три скрытых сервиса использовали общую структуру кода, и внешний вид сайта легко изменялся для уникального внешнего вида. Каждой вставленной записи был присвоен уникальный идентификатор конкретной скрытой службы для записи активности.

Для записи каждого пользователя использовался собственный журнал IDS. Информация для входа также была получена, и для целей мониторинга был создан отчет. Авторы скрытых веб-сайтов подчеркивали, что никакое общение не будет осуществляться по электронной почте. Таким образом, сообщения, прошедшие через канал contact me, были отмечены вышеупомянутой информацией о пользователе. Ссылка захватывает захваченную информацию всякий раз, когда пользователь щелкает где-то. Эта ссылка указывала на сайт Clearnet, который регистрировал весь трафик в другой базе данных MySQL. Эти данные были снова связаны с уникальным идентификатором, а затем был создан отчет для более легкого понимания.

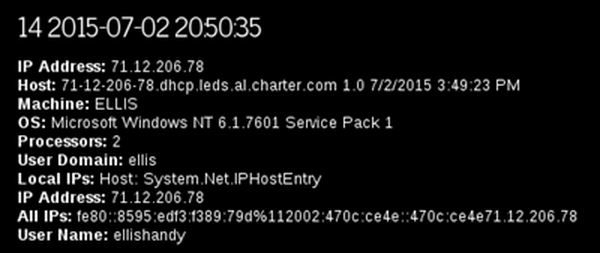

Сканер безопасности: Наконец, хакер решил сделать последний гвоздь в гроб, написав небольшую программу для Windows, которая отображала «ход сканирования и результаты». Отчет был создан с использованием IP-адреса узла выхода и истинного IP-адреса педофила. Вот результат:

Итак, здесь я попытался объяснить, как взломщик Tor использовал хакер для раскрытия секретов Темной Паутины. Если вы хотите узнать больше, перейдите на сайт по этой ссылке: http://geekslop.com/2015/catching-pedophiles-running-secret-dark-web-tor-honeypot

Чтобы узнать больше о Tor honeypot, напишите автору здесь: [электронная почта защищена]